A ISH Tecnologia, empresa de capital 100% nacional, bem avaliada nos segmentos de cibersegurança, infraestrutura crítica e Nuvens blindadas, divulgou um relatório mensal onde aponta as principais vulnerabilidades e ameaças digitais encontradas pela sua equipe de pesquisa e avaliação de riscos no mês de janeiro.

Os destaques para o primeiro mês de 2022 ficaram por conta de um trojan de acesso remoto sendo enviado por documentos do Office, como apresentações do Powerpoint e arquivos do Word, além de uma brecha no Microsoft Exchange que está sendo comparada ao famoso “bug do milênio”.

Confira a lista das vulnerabilidades encontradas pela ISH:

NjRAT

Inicialmente, a empresa cita um contato recebido pelos pesquisadores Ankit Anubhav e Germán Fernández, alertando para um ataque espalhado via documentos do Office oriundo do já conhecido trojan NjRAT, sendo chamado nesse caso específico de NYAN CAT, referência a um popular vídeo do Youtube do início dos anos 2010.

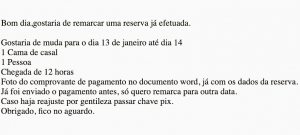

Confira um exemplo detectado via envio de e-mail:

Neste caso, alguns pontos: além dos erros de gramática, dificilmente um comprovante dessa natureza é enviado em formato .word. Além disso, checando os anexos, percebe-se que o arquivo é na realidade .ppam.

Como se defender? A dica é a mesma que permitiu à equipe da ISH detectar suspeitas no exemplo acima. Documentos que não possuem o mesmo formato do dito na mensagem, além de erros de ortografia e endereços de e-mail desconhecidos.

Microsoft Y2K22

Trata-se de um grave problema acometendo o Microsoft Exchange, impossibilitando o escaneamento de anexos (o que pode ser “utilizado” para o envio de malwares e outros tipos de ataques, uma vez que a checagem da procedência dos arquivos está comprometida). O nome recebido pela vulnerabilidade é uma referência ao famoso bug do milênio, em 2000 (Y2K — year two thousand / Y2K22 – year two thousand and twenty two).

PwnKit

Este é o apelido dado a uma vulnerabilidade no componente PolKit do Linux (utilizado para controlar privilégios), a partir do qual invasores podem burlar o escalonamento de privilégios e acessarem máquinas de terceiros, roubando dados e instalando malwares e outros ataques.

Leia nesta edição:

CAPA | TECNOLOGIA

Centros de Dados privados ainda geram bons negócios

TENDÊNCIA

Processadores ganham centralidade com IA

TIC APLICADA

Digitalização do canteiro de obras

Esta você só vai ler na versão digital

TECNOLOGIA

A tecnologia RFID está madura, mas há espaço para crescimento

Baixe o nosso aplicativo