A Check Point Research (CPR), divisão de Inteligência em Ameaças da Check Point Software Technologies Ltd., uma fornecedora de soluções de cibersegurança global, divulga a primeira análise técnica do Azov Ransomware, provando que se trata de um limpador avançado (um Wiper malware ou “malware limpador” que visa destruir ou apagar completamente todos os Dados do computador ou da rede alvo) e não um ransomware. O malware é projetado de forma a reescrever arquivos até um ponto irreconhecível e destruir inteiramente o sistema comprometido em que é executado.

Em outubro deste ano, um atacante começou a distribuir o Azov Ransomware por meio de programas “crackeados” e software pirata que fingia criptografar os arquivos das vítimas. A CPR sinaliza uma mudança preocupante em direção a malwares sofisticados concebidos para destruir o sistema comprometido e orienta as organizações a tomarem as medidas apropriadas de cibersegurança.

Há mais de cinco anos, o ataque do WannaCry mudou a cibersegurança. Sua influência descomunal no cenário de ameaças cibernéticas foi notável e foi o primeiro ataque cibernético multivetorial em escala global na forma de um ataque criptografando, acima de tudo, os arquivos de uma máquina comprometida tornando-a inutilizável, embora reversível.

Desde então, os ataques de ransomware cresceram em volume e formas, evoluindo para diferentes métodos e táticas.

“O Azov não é um ransomware. Na verdade, é um limpador muito avançado e bem escrito, minuciosamente projetado para destruir o sistema comprometido em que é executado. Conduzimos a primeira análise profunda do malware, provando sua verdadeira identidade de Wiper. Uma coisa que diferencia o Azov de seus limpadores comuns é a modificação de certos executáveis de 64 bits para executar seu próprio código. A modificação de executáveis é feita usando código polimórfico, para não ser potencialmente frustrado por assinaturas estáticas. O malware usa o botnet SmokeLoader e programas ‘trojanizados’ para se espalhar. Este é um dos malwares mais sérios e perigosos para se ter cuidado, pois é capaz de tornar o sistema e os arquivos irrecuperáveis”, explica Eli Smadja, líder de pesquisas na Check Point Software.

Embora ainda não tenha sido revelado qual é a motivação por trás das ações do atacante que distribui o Azov em estado selvagem, agora está claro que o Azov é um malware avançado projetado para destruir o sistema comprometido em que é executado.

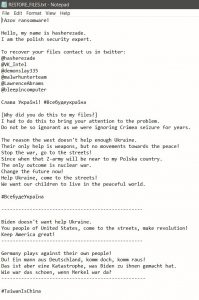

Na análise da Check Point Research, os pesquisadores distinguiram duas versões diferentes do Azov, uma mais antiga e outra um pouco mais recente. As versões compartilham a maior parte de seus recursos, mas a versão mais recente usa uma nota de resgate diferente, bem como uma extensão de arquivo diferente para os arquivos destruídos que ela cria:

Nota de resgate da versão mais antiga do Azov

Um ataque de ransomware bem-sucedido (e até mesmo de um Wiper) pode ser devastador para uma empresa. As organizações pegas desprevenidas podem ter que escolher entre pagar pelo resgate ou cancelar totalmente os dados roubados. Assim, as três dicas fundamentais de segurança para prevenir ataques de ransomware são:

Fazer backup de seus Dados

Manter seus patches atualizados

Fortalecer sua autenticação

No entanto, nunca é demais detalhar outras várias ações que uma empresa pode tomar para minimizar sua exposição e os possíveis impactos de um ataque de ransomware:

Backup de Dados robusto

O objetivo do ransomware é forçar a vítima a pagar um resgate para recuperar o acesso aos seus Dados criptografados. No entanto, isso só é eficaz se o alvo realmente perder o acesso aos seus dados. Uma solução robusta e segura de backup de Dados é uma maneira eficaz de mitigar o impacto de um ataque de ransomware. Se o backup dos sistemas for feito regularmente, os dados perdidos para um ataque de ransomware devem ser mínimos ou inexistentes. No entanto, é importante garantir que a solução de backup de Dados também não possa ser criptografada. Os Dados devem ser armazenados em um formato somente leitura para evitar a propagação de ransomware para unidades que contenham dados de recuperação.

Treinamento de Conscientização Cibernética

Os e-mails de phishing são uma das formas mais populares de espalhar ransomware. Ao induzir um usuário a clicar em um link ou abrir um anexo malicioso, os cibercriminosos podem obter acesso ao computador do funcionário e iniciar o processo de instalação e execução do programa ransomware nele. O treinamento frequente de conscientização sobre segurança cibernética é crucial para proteger a organização contra ransomware. Este treinamento deve instruir os funcionários a fazer o seguinte:

Não clicar em links maliciosos

Nunca abrir anexos inesperados ou não confiáveis

Evitar revelar Dados pessoais ou confidenciais a desconhecidos/atacantes

Verificar a legitimidade do software antes de baixá-lo

Nunca conectar um USB desconhecido em seu computador

Usar uma VPN ao se conectar via Wi-Fi não confiável ou pública

Patches atualizados

Manter os computadores atualizados e aplicar patches de segurança, especialmente aqueles rotulados como críticos, pode ajudar a limitar a vulnerabilidade de uma organização a ataques de ransomware.

Fortalecimento da autenticação do usuário

Os cibercriminosos costumam usar o Remote Desktop Protocol (RDP) e ferramentas semelhantes para obter acesso remoto aos sistemas de uma organização usando credenciais de login por suposição ou roubadas. Uma vez lá dentro, o atacante pode lançar o ransomware na máquina e executá-lo, criptografando os arquivos ali armazenados. Esse potencial vetor de ataque pode ser fechado por meio do uso de autenticação de usuário forte. Aplicar uma política de senha forte, exigir o uso de autenticação de múltiplos fatores e educar os funcionários sobre ataques de phishing projetados para roubar credenciais de login são componentes críticos da estratégia de segurança cibernética de uma organização.

Soluções Anti-Ransomware

Embora as etapas anteriores de prevenção de ransomware possam ajudar a reduzir a exposição de uma organização a ameaças de ransomware, elas não fornecem proteção perfeita. Alguns operadores de ransomware usam e-mails de spear-phishing bem pesquisados e altamente direcionados como seu vetor de ataque. Esses e-mails podem enganar até mesmo o funcionário mais diligente, resultando em ransomware obtendo acesso aos sistemas internos de uma organização. A proteção contra esse ransomware requer uma solução de segurança especializada. Para atingir seu objetivo, o ransomware deve executar certas ações anômalas, como abrir e criptografar um grande número de arquivos. As soluções antiransomware monitoram programas em execução em um computador em busca de comportamentos suspeitos comumente exibidos por ransomware e, se esses comportamentos forem detectados, o programa pode tomar medidas para interromper a criptografia antes que mais danos possam ser causados.

Utilizar uma melhor prevenção contra ameaças

A maioria dos ataques de ransomware pode ser detectada e resolvida antes que seja tarde demais. Uma empresa precisa ter detecção e prevenção automatizadas de ameaças a fim de maximizar suas chances de proteção.

Imagem ilustrativa – Divulgação Check Point Software

Leia nesta edição:

CAPA | TECNOLOGIA

Centros de Dados privados ainda geram bons negócios

TENDÊNCIA

Processadores ganham centralidade com IA

TIC APLICADA

Digitalização do canteiro de obras

Esta você só vai ler na versão digital

TECNOLOGIA

A tecnologia RFID está madura, mas há espaço para crescimento

Baixe o nosso aplicativo