A Equipe de Pesquisa ZeroDay da Tenable revela uma falha de configuração de rede em um dos roteadores domésticos mais populares da América Latina que permite o acesso arbitrário a qualquer serviço executado no dispositivo. A brecha poderia permitir que os atacantes se comunicassem com estes dispositivos a partir da Internet como se estivessem na rede local do consumidor.

O que saber sobre o erro

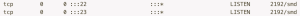

O erro está presente no roteador NETGEAR Nighthawk WiFi6 (RAX30 AX2400) em versões anteriores à V1.0.9.90 inadvertidamente permite a comunicação sem restrições com qualquer serviço que escute sobre IPv6 na porta WAN, ou seja, a porta de frente para a Internet, do dispositivo.

O IPv6 é habilitado para a interface WAN por padrão nestes dispositivos. Embora existam restrições que definem restrições de acesso para o tráfego IPv4, estas restrições não parecem se aplicar à interface WAN para IPv6. Esta má configuração pode permitir que um atacante interaja com serviços que só podem ser acessados por clientes na rede local.

Como se proteger

NETGEAR lançou um parche através de seu recurso de atualização automática. Entretanto, o pesquisador do Tenable descobriu, no momento da divulgação desta vulnerabilidade, que o recurso de atualização automática do dispositivo não parece reconhecer que as atualizações estão disponíveis além da versão 1.0.6.74. Os usuários que confiam nos mecanismos de atualização automática ou “Check for Updates” nestes dispositivos permanecerão vulneráveis a este problema, a menos que apliquem o patch manualmente. Os usuários que confiam nos mecanismos de atualização automática ou “Check for Updates” nestes dispositivos permanecerão vulneráveis a este problema, a menos que apliquem manualmente o patch.

O risco de ser explorado aumenta a cada dia que passa, à medida que novas vulnerabilidades são confirmadas. Quando acorrentados com outras falhas conhecidas e desconhecidas, os criminosos podem ganhar controle remoto completo e expor todos os outros dispositivos em uma rede de consumidores. A hora de agir é agora.

Leia nesta edição:

CAPA | TECNOLOGIA

Centros de Dados privados ainda geram bons negócios

TENDÊNCIA

Processadores ganham centralidade com IA

TIC APLICADA

Digitalização do canteiro de obras

Esta você só vai ler na versão digital

TECNOLOGIA

A tecnologia RFID está madura, mas há espaço para crescimento

Baixe o nosso aplicativo